Für Transportverschlüsselung und Authentisierung wird ein X.509-Zertifikat benötigt.

Es gibt zwei Ansätze für die Erstellung eines X.509-Zertifikats:

- Ein von einer (internen) Zertifizierungsstelle (CA) freigegebenes Zertifikat

- Ein selbst signiertes Zertifikat (self-signed certificate)

Hinweis: Stellen Sie bei der Nutzung von Board Cloud sicher, dass Sie ein von einer öffentlichen Zertifizierungsstelle (CA) freigegebenes Zertifikat verwenden.

Hinweis: In Testumgebungen können Sie ein selbst signiertes Zertifikat verwenden. Für Ihre Produktionsumgebung wird ein von einer (internen) Zertifizierungsstelle (CA) freigegebenes Zertifikat empfohlen.

X.509-Zertifikat erstellen #

Lassen Sie ein TLS Zertifikat von Ihrem IT-Netzwerk-Team unter Beachtung folgender Punkte erstellen:

- In der Zertifikatseigenschaft “Subject Alternative Name” muss der DNS Name des Servers stehen, auf dem der Windows-Service (z.B. Xtract Universal Service oder Board Connector Service) läuft.

- Das Zertifikat muss im Windows Certificate Store auf dem Server hinterlegt werden, auf dem der Windows-Service läuft.

- Das Zertifikat muss den Hostnamen des Servers in der Common-Name (CN) Eigenschaft enthalten.

Tipp: Um den Common-Name (CN) des Zertifikats anzeigen zu lassen, doppel-klicken Sie auf das Zertifikat im Cetrificate Manager und navigieren Sie zum Tab Details.

X.509-Zertifikat einbinden #

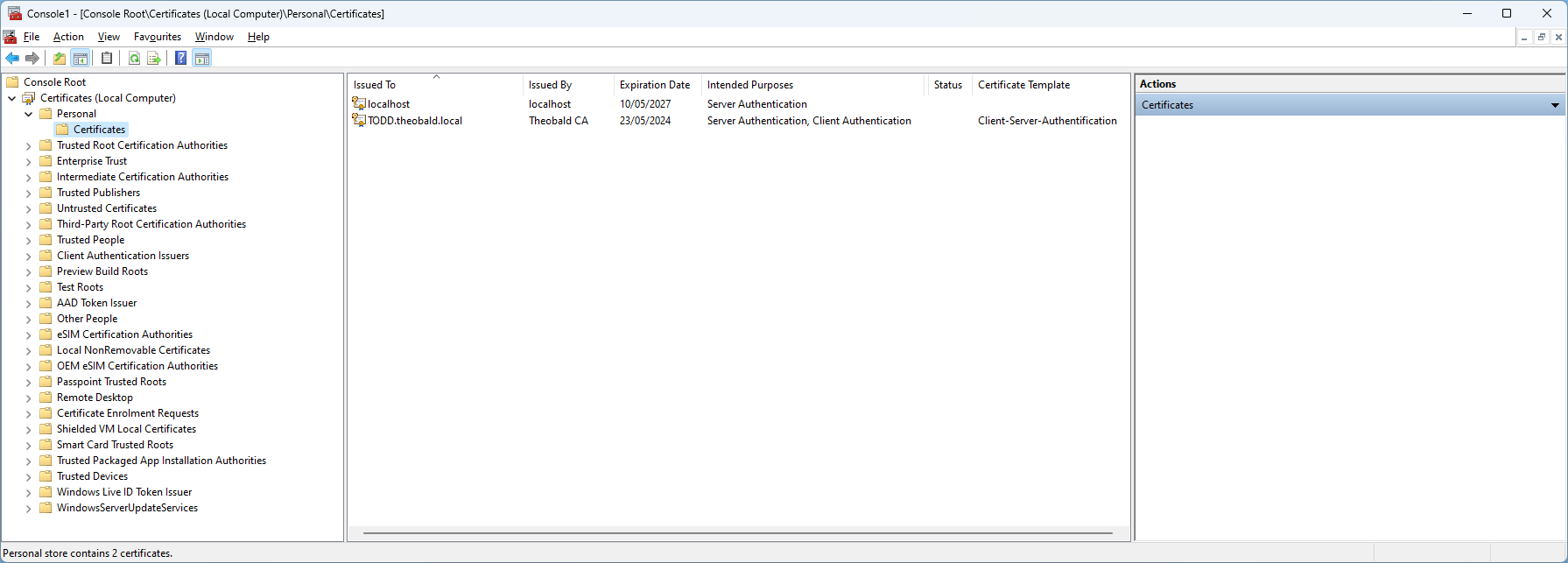

- Importieren Sie das Zertifikat über die Microsoft Management Console (mmc) in den Windows Certificate Manager.

Im abgebildeten Beispiel lautet der Servername “TODD”:

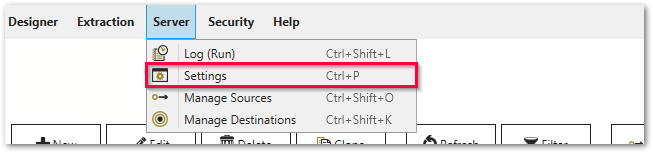

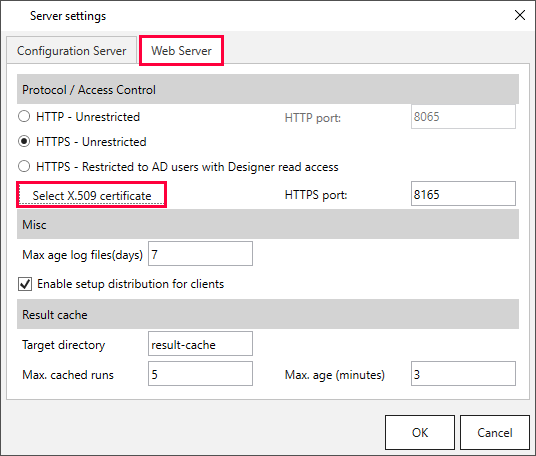

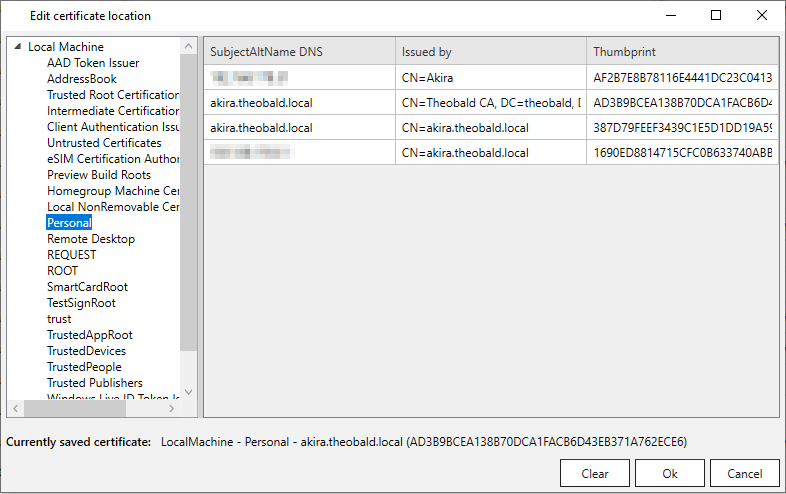

- Verweisen Sie auf das Zertifikat im Designer unter Server > Settings > Tab Web Server > [Select X.509 certificate].

Der Name des aktuell gespeicherten Zertifikats wird im unteren Bereich des Fensters angezeigt.

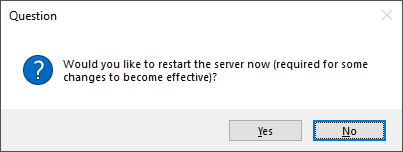

- Bestätigen Sie mit [OK]. Die vorgenommenen Änderungen werden durch den Neustart des XU-Server aktiviert.